- 2025年2月19日

- 社員日記

昨今のインシデントにまつわるフォレンジックとログの重要性

はじめに

本ブログは、2024年6月12日から14日にかけて幕張メッセで開催されたInterop Tokyo 2024にて、弊社の代表 守井が講演した内容をまとめたものです。

講演では、世間を賑わす標的型攻撃やランサムウェア、フィッシング詐欺などの紹介から、その被害を調査するフォレンジックの紹介を行いました。また、フォレンジックを実施するにあたって欠かせないのが、証拠となるログですが、ログの保管を取り巻く課題が存在するため、その解決方法についてもお伝えします。

目次

- 世間を取り巻くインシデント

- インシデント調査のかなめ「フォレンジック」

- ログにまつわる主要な課題

- Leon Log Collect(L2C)

- 動画セミナーのご紹介

本内容をより深く理解していただけるよう、別途収録した動画を期間限定(2025年2月25日 ~ 2025年2月28日)で配信します。

視聴をご希望の方は2月27日までにお問い合わせフォームよりお問い合わせください。

※公開終了しました。

世間を取り巻くインシデント

初めに以下のグラフはIPAの「情報セキュリティ10大脅威」2020年版から2024年版までを参照し作成したグラフです。

このグラフから分かるようにランサムウェアが4年連続で1位であり、他の攻撃手法については年々変化していることがわかります。そのため、求められる対策は年々変化しています。また、2位、3位のサプライチェーン攻撃や内部不正など「信頼できる」と思い込みがちな経路からの攻撃も増加傾向です。

どれだけ対策をしようと未知の脆弱性の登場や、信頼していた経路で侵入されることも考えられるため、セキュリティ対策が100%になることはありません。

そのため、重要となるのは「インシデントはいつか起こるものと割り切って、万が一への備えを徹底する」ことです。

そして、そのような事態への備えの1つとして知っていただきたいものが、「フォレンジック」と「ログ」です。

インシデント調査のかなめ「フォレンジック」

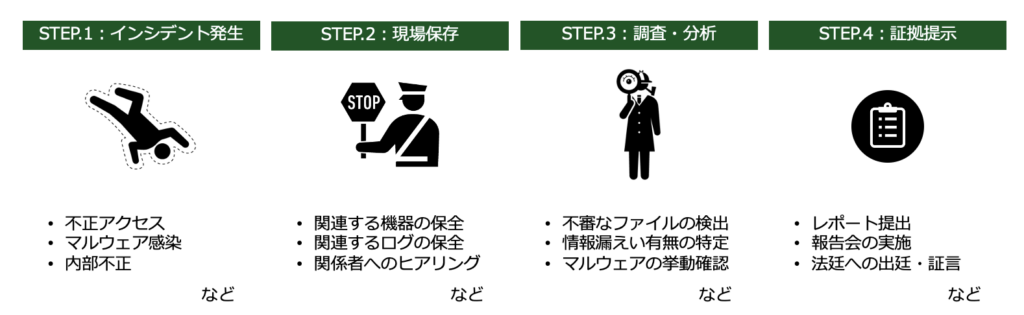

フォレンジックとはデジタルなデータの中から、サイバー攻撃や内部不正などの痕跡を収集・分析することで、インシデントの全容を解明することを目的とする調査手法のことです。より厳密には、「デジタル・フォレンジック」と呼びます。フォレンジックの流れについては、ドラマで見るような刑事事件をイメージするとイメージしやすいと思います。

フォレンジックがなぜ重要なのか

昨今、フォレンジックが重要とされている理由は、大きく分けて3つが考えられます。

1. 再発の防止

不正アクセスやマルウェア感染などのインシデントでは、必ず、その原因となった侵入経路があります。この侵入経路を塞がない限り、攻撃者は何度でも同じ経路から侵入します。フォレンジックでは、インシデントの全容を解明する過程で、侵入経路を特定し、それを塞ぐための施策を提案します。

2. 組織や顧客への説明責任

2022年4月より、個人情報の漏えいが疑われるインシデントが発生した場合においては、個人情報保護委員会への報告が義務付けられました。報告にあたっては、インシデントの原因や被害規模なども記載する必要があり、それらを特定するにあたって、フォレンジックを行うような専門家の助けが必要となります。また、昨今ではSNSなどにおける風評リスクも考慮し、顧客への真摯な説明も求められる傾向にあります。

3. 法的な責任の追求

インシデントの中には、詐欺や内部不正など、法的な問題を含むものもあります。フォレンジックでは、最終的に提出する証拠や報告書が裁判などで利用されることも考慮し、それらが法的な効力を持つよう、適切な手順で調査を実施します。

ログにまつわる主要な課題

ログに関して多くの企業が抱える課題は以下があげられます。

- ログの保管容量が少ない

- ログの種類が少ない

- ログの管理ができていない

これらの問題は特にデフォルトで運用している場合に遭遇します。

デフォルト設定時の課題となる点を以下にピックアップします。

■ ログの保管容量が少ない

フォレンジックを実施するうえで、最も問題になると言っても過言ではないのが、「ログの保管容量が少なく、古いログが上書きされ、消えてしまっている」という課題です。多くの製品では、デフォルトでは数週間から1ヶ月程度のログしか保管しておらず、昨今の潜伏期間の長い攻撃に対しては不十分であると言えます。

株式会社サイバーセキュリティクラウド社の調査によると、個人情報の漏えいに関するインシデントにおいて、攻撃の発生から事件発覚までにかかった期間は、平均397日という報告があります。このことからデフォルトの数週間から数ヶ月程度のログでは、上書きされインシデント当時のログが存在しなくなってしまうということが、 このことからもよくわかります。

参考情報:

【サイバー攻撃の発生から発覚・公表までの日数に関する調査レポート】多くの企業が気づいていない? 1,000件以上の個人情報を流出した法人・団体で サイバー攻撃発生から攻撃発覚までにかかる期間は1年以上! | 株式会社サイバーセキュリティクラウド

https://www.cscloud.co.jp/news/press/202402216761/

■ ログの種類が少ない

製品によっては、デフォルトで取得できるログの種類が少なく、特定の設定を有効化しなければ、攻撃手法の特定すら困難になる場合もあります。

デフォルトのWindows OSは、認証関係のログはデフォルトでも取ってはくれるものの、 プログラムの実行履歴や、フォレンジックを行う上で確認したい設定の変更 履歴などについては、デフォルトでは取ってくれません。一部のシステムファイルからもそれらの痕跡を確認することはできますが、「取得期間が短い」、「詳細は確認できない」、「取得期間を伸ばせない」 などの問題があり、できる限りログとして痕跡取得することが望ましいです。

Leon Log Collect(L2C)

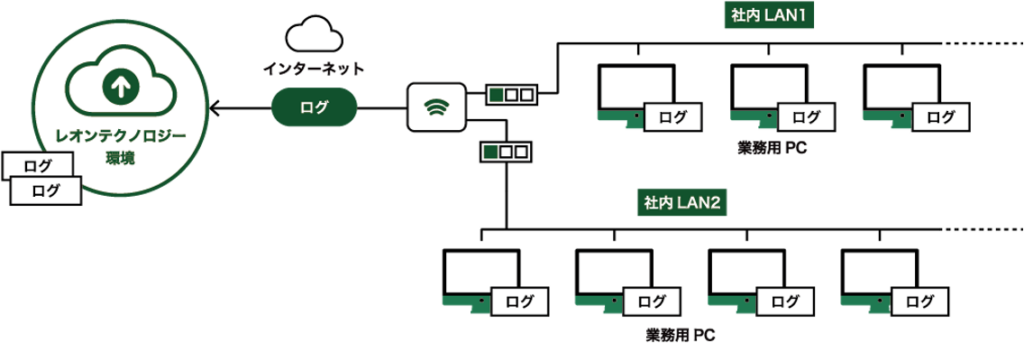

ログにまつわる課題を丸っと解決できる安価な製品「L2C」をリリースしました。

L2Cの主な特徴は以下3点です。

- Windows端末にエージェントをインストールすることで導入可能です。

- 取得できるログの種類が自動で拡充されます。プロセスやコマンドの実行も把握可能です。

- 取得したログは、レオンのクラウドに定期的に送信されます。保管容量は1TBから可能です。

L2Cの詳細やお申し込みはサービスページをご参照ください。

最後まで閲覧いただき、ありがとうございました。