GitHub設定レビュー PDF資料ダウンロード

GitHub設定レビューのPDF資料をダウンロードしていただけます。

サイバーセキュリティ対策をご検討の際に、ぜひご活用ください。

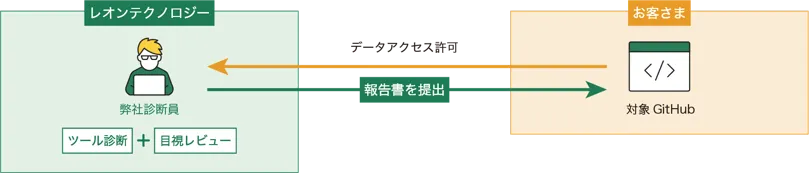

GitHub設定レビューは、GitHubのお客様環境を調査し、安全性について弊社エンジニアが評価を行うサービスです。

お客様が設定を行ったGitHubに対し弊社エンジニアが公式サービスのベストプラクティスに基づいて調査し、情報漏えいなどのリスクを確認します。

調査結果を基に、お客様が設定を行ったGitHubのリスク評価及びセキュリティ対策を記載したレポートを提供いたします。

Gitとは、「分散型バージョン管理システム」のこと。 「分散型バージョン管理システム」とは、ソースコードや画像ファイルなどの変更履歴を管理するシステムで、これを利用することにより効率よく開発を進めることができます。

Gitをオンライン上で使用することで、それぞれのエンジニアがソースコードをアップして自分以外のエンジニアに共有することができます。

また、変更履歴を残して更新することができ、その他のエンジニアが修正可能です。

GitHub設定レビューサービスでは検出されたセキュリティ上の問題点を対象の環境に合わせ個々に評価し、修正要否を指摘。

検出された問題点の脅威や修正方法など、非エンジニアの方が見ても伝わる内容で作成します。

GitHub設定レビューは、GitHub環境を評価し、改善のための専門的なアドバイスを提供するサービスです。その特長は、包括的な評価、専門知識に基づくアドバイス、具体的な改善策、リスクの明確な管理、参考資料の提供にあります。

GitHub環境を包括的に評価し、セキュリティ、パフォーマンス、可用性、コーディング標準など多くの側面を検証します。エキスパートのアドバイスに基づいて問題の解決策を提供し、リスクを警戒することで、GitHubの信頼性を向上させ、開発プロセスを最適化します。また、参考資料を提供することで、詳細な情報を提供し、学習の機会を提供します。

このように、GitHub設定レビューはGitHub環境を安全で効率的なものにするための貴重なツールとなっています。

少数精鋭のエンジニア陣が所属しているため、柔軟な対応が可能です。例えば、スケジュールがギリギリだったり、長期のオンサイト、急な状況の変更にも柔軟に対応します

。

組織全体の調査やリポジトリ毎の調査など、貴社の環境に基づいてお見積りを提出させていただきます。

ご予算に応じて、調査項目をカスタマイズすることが可能です。

組織全体の調査やリポジトリ毎の調査など、貴社の環境に基づいてお見積りを提出させていただきます。また調査スケジュールの調整をさせていただきます。

GitHub設定レビューの報告書の提出から3ヶ月までは無償で再調査

を行い、調査後の改修まで支援します。

また、報告書の提出と同時に報告会を実施し調査結果のフィードバックを行います。

解決策をより具体的にかつ簡潔に記載したレポーティングに定評があります。

GitHub設定レビュー完了後、約5営業日以内に調査報告書を提出させていただきます。また、重大な脆弱性が発覚した場合は速報にて通知します。

ツールのみの調査

ツール調査では、得意・不得意がある

価格だけで

決めないで…

診断士がツールと手作業で確認

組織全体の調査やリポジトリ毎の調査など、貴社の環境に基づいたGitHub設定レビューが可能です。また調査スケジュールの調整をさせていただきます。

下請け・外注

その分高くなったり、 柔軟性の低下が気になる

お任せ

ください!

急な状況の変更にも柔軟に対応

弊社エンジニアが評価を行うから、ご予算に応じて、調査項目をカスタマイズすることが可能です。調査結果を基に貴社のGitHubの安全性をレポーティングいたします。

以下の事例は、GitHubに適切な対策を講じておけば防げたものです。

GitHubの設定ミスが原因で、ある企業がシステムのソースコードと取引先情報を外部の第三者に誤って公開してしまい、取引先情報が閲覧可能な状態になったことで、情報が外部に流出した。

GitHubの設定ミスが原因で、教育プラットフォームを運営する会社がフィッシング攻撃を受け、GitHubの認証情報が盗まれ、個人情報が漏えいした。

以下の項目は一例です。お客様のご状況やニーズに応じて項目をカスタマイズいたします。

アカウントを保護するための機能が有効化されているかなどを調査します。

| 調査項目 | 内容 |

|---|---|

| 二要素認証の確認 | 二要素認証(2FA)が有効に設定されているか確認。2FAが必要なユーザーアカウントを特定。2FAが適切に構成され、セキュリティを向上させているか確認。 |

| SSO認証の確認 | シングルサインオン(SSO)認証が適切に設定されているか確認。SSOプロバイダーとの連携が正常か確認。SSOを使用するユーザーアカウントを特定。セキュリティポリシーに準拠しているか確認。 |

| LDAP認証の確認 | LDAP(Lightweight Directory Access Protocol)認証が有効に設定されているか確認。LDAPサーバーとの通信が正常か確認。LDAPを使用するユーザーアカウントを特定。認証とアクセス制御が適切に構成されているか確認。 |

| IP制限の確認 | IP制限が適切に設定されているか確認。特定のIPアドレス範囲からのアクセスのみを許可または制限しているか確認。セキュリティポリシーに準拠しているか確認。 |

アカウントの権限や設定などを調査します。

| 調査項目 | 内容 |

|---|---|

| リポジトリの基本権限の確認 | リポジトリの基本的なアクセス許可(読み取り、書き込み、管理者権限など)が正しく設定されているか確認。ユーザーやチームごとのアクセス許可を評価し、セキュリティポリシーに準拠しているか確認。 |

| 外部コラボレータの権限の確認 | 外部のコラボレーター(非組織メンバー)の権限設定が適切か確認。外部コラボレーターに与えられたアクセス権限や役割を確認し、セキュリティ上のリスクを評価。 |

| アカウントの権限の確認 | ユーザーアカウントごとの権限とアクセス設定を確認。特に、組織内のユーザーに対するアクセス許可、ロール、およびセキュリティグループが正しく構成されているか確認。 |

ソースコードの流出を防ぐ機能が有効化されているかおよび流出する危険性がある設定について適切に行なっているかなどを調査します。

| 調査項目 | 内容 |

|---|---|

| fork禁止機能の確認 | リポジトリごとのfork(フォーク)の許可または禁止が適切に設定されているか確認。リポジトリのセキュリティ要件に応じて、fork禁止が必要な場合、その設定が正しく適用されているか確認。 |

| 可視性の確認 | リポジトリ、組織、またはユーザーアカウントの可視性設定が適切に構成されているか確認。リポジトリの公開(public)、非公開(private)ステータスや、組織またはアカウントの可視性設定がセキュリティおよびプライバシーに合致しているか確認。 |

リポジトリの適切な管理とセキュリティを確保するために重要です。

| 調査項目 | 内容 |

|---|---|

| リポジトリの作成制限の確認 | リポジトリの作成に関する制限やポリシーが適切に設定されているか確認。ユーザーまたは組織ごとにリポジトリの最大数、命名規則、またはリポジトリの種類に対する制約が定義されているか確認。セキュリティおよびリソース管理に影響を与える制約事項が遵守されているか確認。 |

ソースコードの改ざんを防止するための設定を適切に行なっているかなどを調査します。

| 調査項目 | 内容 |

|---|---|

| ブランチ保護機能の確認 | リポジトリ内のブランチの保護が適切に設定されているか確認。ブランチのプッシュ制限、マージ要件、コードレビューの設定などが正しく構成されているか確認。セキュリティと品質管理に関するポリシーが守られているか確認。 |

| コードオーナーの確認 | コードベースにおいて特定のオーナーまたはチームが設定されているか確認。コードの管理と責任を明確にするために、特定のコードオーナーが定義されているか確認。コード変更に関する最終的な判断権や責任を持つ人々が明示されているか確認。 |

| コミットの著名の確認 | リポジトリ内のコミット履歴が適切に記録され、著名が正しく設定されているか確認。コミットに関連付けられたユーザーまたはメールアドレスが適切であり、コントリビューターが識別できるか確認。コミットログの正確性と信頼性を確保するために重要。 |

ソースコードを保護するための機能が有効化されているかおよび機微情報がソースコードに含まれていないかなどを調査します。

| 調査項目 | 内容 |

|---|---|

| 脆弱性スキャンの確認 | リポジトリ内のコードや依存関係の脆弱性スキャンが定期的に実施されているか確認。脆弱性が検出された場合、それに対する適切な対応が行われているか確認。セキュリティポリシーに従って脆弱性の管理が行われているか確認。 |

| 機微情報スキャンの確認 | リポジトリ内のコードやファイルが機微情報(個人情報、機密情報など)を含んでいないか確認。機微情報の特定および削除手順が定義されているか確認。プライバシーとコンプライアンスに関連する問題を評価。 |

| 機微情報を含むコミットの確認 | コミット履歴内に機微情報が含まれているか確認。個人情報や秘密情報がコミットログやコードに含まれている場合、それが適切に処理されているか確認。機密情報の削除やマスキングの手順が適切に実行されているか確認。 |

| コミットログの確認 | コミットログの品質と内容を確認。コミットメッセージが適切に記述され、変更の目的や詳細が明確か確認。コミット履歴が読みやすく、理解しやすいか確認。コード変更のトラッキングとコラボレーションに関するポリシーに準拠しているか確認。 |

| 脆弱な依存関係スキャンの確認 | プロジェクトにおける依存関係(ライブラリ、フレームワークなど)の脆弱性スキャンが実施されているか確認。脆弱性のある依存関係が特定され、適切な対策が取られているか確認。セキュリティベストプラクティスに従って依存関係の管理が行われているか確認。 |

| gitignoreの確認 | プロジェクトにおいて.gitignoreファイルが正しく設定されているか確認。不要なファイルやディレクトリがコミットに含まれないように.gitignoreが設定されているか確認。プロジェクトのクリーンさとセキュリティ向上に寄与。 |

リポジトリを保護するための機能が有効化されているかおよびサードパーティアプリのアクセス範囲などについて適切な設定を行なっているかなどを調査します。

| 調査項目 | 内容 |

|---|---|

| 監査ログの確認 | 監査ログが適切に有効化および設定されているか確認。リポジトリへのアクセス、変更、機微情報の取り扱い、セキュリティイベントなどが記録されているか確認。セキュリティおよびコンプライアンス要件を満たすための監査トレイルの確保。 |

| コミット通知の確認 | コミット通知が適切に設定されているか確認。コミットやプルリクエストの変更に関する通知が適切なユーザーやチームに送信されているか確認。コラボレーションとコードレビューのプロセスをサポートする通知の効果的な運用。 |

| サードパーティのアクセス確認 | サードパーティアプリケーションやサービスがGitHubアカウントまたはリポジトリにアクセスできる許可が与えられているか確認。APIトークン、OAuthアプリケーション、統合などのアクセス許可が適切に管理されているか確認。セキュリティとデータプライバシーの管理。 |

調査範囲および調査内容の提案、お見積りを提出させていただきます。また調査スケジュールの調整をさせていただきます。

必要事項を記載し、注文書の送付をお願いいたします。

調査実施中に重大な脆弱性が発覚した場合は速報にて通知します。

調査完了後、約5営業日以内に調査報告書を提出させて頂きます。

※オプションにて報告会も実施させて頂きます。

品質を妥協せず、経験豊富なエンジニアがセキュリティの不安を解消します。