- 2015年10月20日

- 事故レポ

事故レポファイル第二回 事業所に侵入された!うぉぉぉぃ

ヘィヘィヘヘ〜ィ、おっす、ヲラ、モリイ! というわけでだ、事故レポファイルの第二回です。

今回は事業所に侵入されちまった会社さんのギャラクティカファントムな事例です! 事業所やサーバに侵入されてしまったら、その時は「バルス」と唱えるしかありません。 偉い人にはそれがわからんのですよ! というわけで、始めます!

事故の概要

1)サービス公開直前の開発テストWEBサーバ/メールサーバのメールアカウントが盗難され、第三者によるスパム配信が行われた

2)WEBサーバの接続元である事業所へ攻撃を実施され、事業所ネットワークへの外部からの不正侵入が確認された。

3)社内にあるいくつかの端末とサーバに侵入され、取引先顧客情報や会社の機密データを盗難された。

被害の総額

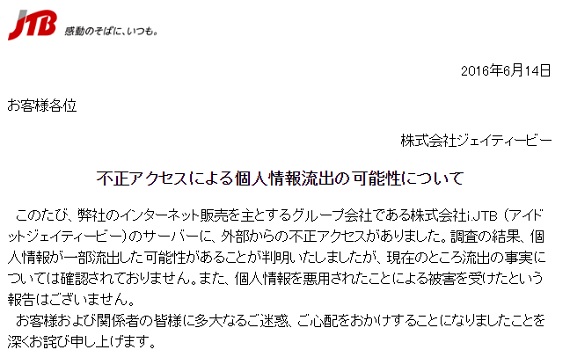

顧客情報や会社の機密情報などの流出が確認されたが、被害総額は不明。流出が発生した旨HPにお詫び文と流出対象顧客への連絡などを実施。

余談ですが、事故を起こした会社の営業責任者の人が、 事故した会社とは付き合いたくないって言われて落ち込んではりましたけど、 まぁ、そうなりますわな・・・。

事故の経緯

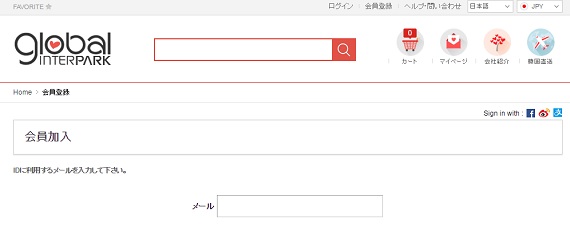

サービス公開を翌日に控えたwebサイトの表示が重くなり、クライアントがシステム会社へ調査依頼を実施、調査を実施したところ WEBサーバと同じサーバにメールサーバも立ち上がっており、このメールサーバの id/passwordが簡易であったためアカウントを乗っ取られスパムメールを配信されたと判明した。

初動対応

スパムメールが既に約25万通配信されており、SMTPを落とし緊急対応。その後メールサーバを再構築、id/passwordも複雑で長いものに変更。

スパム配信によりスパムフィルタ各社にブロックされる事態に発展したものの、 スパムフィルタ各社へ対応済みである旨を通報し解除されるのを待つ。

ところが、

「ネットに公開されているとはいえプロモーションも検索エンジンへのインデックスも行われているわけではないのに、WEBに対するアクセスがありサーバ負荷が若干高い・・・」

「このダラダラと決して高い頻度ではないが接続されているportはsshのportじゃないか!?」

との疑いから調査をすすめると、攻撃者からのアクセスと判明。

iptablesの設定により対象の接続元IPを遮断し、念のため一切のバックアップを取りOSから再インストールする。 外部から不正にssh接続できないよう、IP制限+鍵認証による接続を実施。

翌日、今だインターネット接続が重いため、システム会社へリモート接続にて調査依頼を実施する。

システム会社の調査開始直後、システム会社の調査担当者はある異変に気付く・・・ 一昨日の午前から夕方まで外部からクライアント企業へ大量のトラフィックが発生しており、 また一昨日夕方から現在もクライアント企業から外部へ大量のトラフィックが発生していることに気付く。

事業所に接続中の外部接続先すべてを遮断後、いったんすべての端末のインターネット接続を切断するため 端末のLANを全て切断、さらにルータのWANケーブルを抜く。

本格的な調査の結果、顧客情報にあたるデータや会社の売上情報、営業上知りえた情報等なかなかに激しく賊に盗難されたことがわかる。

直前の接続元IPは中国のものであり、今回は接続元の特定は直前のIPまでなのでそれ以上追跡することはせず・・・。

接続された経路としてはWEBサーバ接続時の接続元IPを取得されての事業所攻撃と判明、 事業所のNWのルータ情報も外部公開されており、http経由でルータのベーシック認証突破後はid:adminのパスワード無しで入れてしまうという ここにも問題ありという感じ。

ルータを念のため工場出荷状態に戻し プロバイダ設定からやり直して設定の不備がないように設定完了。

原因と予防策

今回の事故は、ほぼ全てが設定ミスというか・・・、アカウント管理がなされてないって感じの事故です 。

ネットに接続するしない関わらず、重要な機器類のアカウント情報のi/passは複雑な文字列で構成するなりして クラックされないようにしましょう!

モリイさんから一言

うおぉぃという結果だったのだが、うおぉぃの内容は今回伏せる、聞きたい人、直接連絡くださいw

・ネットに接続してる機器類は「まさか」と思うようなことが高確率で起きるので これで大丈夫なんて思わず可能であればセキュリティ診断しとこう、大丈夫じゃないってわかるから

・第三者に攻撃されて悲惨な目にあったり高いコストかかるくらいなら診断しといてよかったと思えるから、マジで。

・外注する場合の責任範囲と実施内容の確認はしとこう、何か起こって無くのは発注元ですわ 詳しく書くと長くなるんで、心配ならば連絡ください、確認は無料だぜ!

田舎のほうに住んでいるかた経験あるかもしれませんが、 畑で取れすぎた野菜、無料で持ってってくださいっていうのあるじゃないすか、 セキュリティの弱い事業所やサーバー、アプリケーション内にあるデータに関しても田舎の野菜もってってください状態で同じなんすよ。

とりあえず、ID/Passだけでも複雑にしておくべき。ネットに公開されているものが100%安全、ということはないが、最低限の対策でも効果はある。 また、テスト環境だから、という油断も危ない。テストサーバで設定をしくじっており、事故につながった例は結構ある。