- 2023年9月26日

- 社員日記

PCI SSC North America Community Meeting

本レポートは、2023 年 9 月 12 日から 14 日にかけて米国オレゴン州ポートランドで開催された北米コミュニティ会議の模様をまとめたものです。

キックオフでは、PCI SSC のエグゼクティブ・ディレクターである Lance Johnson 氏が PCI SSC の歴史と今後の戦略について説明しました。同氏は、PCI SSCがステークホルダーとの協力関係を深め、規格を共同作成していくことを強調。また、PCI SSCの綿密で協力的なプロセスを、エベレスト登頂の準備になぞらえ、規格を一歩一歩構築していく必要性を指摘した。

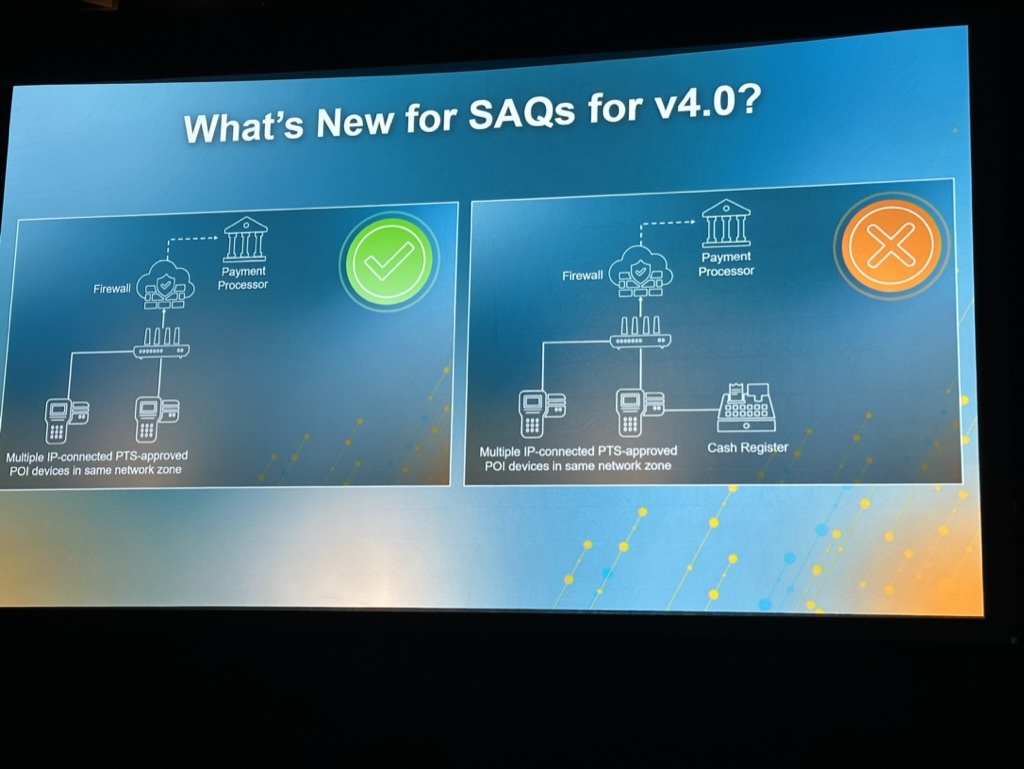

PCI SSCによるバージョン4.0のリリースから1年半が経過した。PCI SSCは建設的な対話を行い、多くのステークホルダーからさまざまなフィードバックを受け取りました。懸念や問い合わせに対応するため、ターゲットリスク分析(TRA)を実施するための追加ガイダンスやテンプレートとともに、新しい FAQ を発行した。さらに、多要素認証の実装に関する議論を促進し、問い合わせを関連文書に誘導し、バージョン4.0の情報を広く普及することを奨励した。

代替コントロールとINFIについて、代替コントロールとカスタマイズされたアプローチの違いを強調しました。同氏は、代替コントロールは、単に顧客の便宜のためではなく、ビジネス上および技術上の制約が定義されたアプローチを妨げる場合にのみ導入される可能性があると強調。これはカスタマイズ・アプローチと組み合わせることはできないこと。新たに開始されたINFIは、監査所見を透明性をもって企業に伝達するためのツールであることを明確にし、v4.0の監査時には、たとえ所見が記録されていなくてもINFIを提出しなければならないと規定した。v3.2.1では必須ではありませんが、利用可能なオプションであること。近々予定されているv4.0の改訂では、主に誤植に対処し、ガイダンスとテンプレートを標準文書から分離し、v4.0の要求事項にこれ以上の変更を加えることなく、追加ガイダンスを取り入れる予定です。

v3.2.1の有効期限が2024年3月に迫っていることを踏まえ、PCI DSS v4.0への移行を速やかに開始するよう組織に促しました。そのプロセスを次に示す。

- 直ちに開始すること。

- 既存のセキュリティ管理の維持。

- 新しい要件を理解すること。

- 適切な検証オプションの選択。

- 組織全体への働きかけ。

- プロジェクト計画を常に最新の状態に保つこと。

- 進捗状況を文書化し、方針と手順を改訂。

- 継続的なセキュリティの育成。

会議では3つの基調講演が行われました。初日には、スリのプロであるボブ・アルノ氏が「The Art of the Steal」と題して、実際のスリの手口を実演しながら、このような脅威に対する予防策について講演。ソーシャルセキュリティのスペシャリストであるジェニー・ラドクリフ氏は、「Hacking the Humans(人間をハッキングする)」という講演でソーシャルハッキングの現実を照らし出し、ソーシャルハッキングの試みから組織を守るための実例と戦略を提示しました。プロの登山家であるジェイミー・クラークは、「Above All Else – The Power of Passion」という講演で、極限の登山における慎重なリスク管理と、情報セキュリティにおける徹底的な準備と対応の必要性の類似性を示しました。

2023年SIG(Special Interest Groups)を紹介し、コンテナ、クラウドコンピューティング、PCI DSSネットワーキング、セグメンテーションに関するガイダンスなど、2023年SIGの発展と予想されるトピックをまとめました。2023年SIGは、2024年第2四半期までに、クラウドでホストされるマイクロサービスと最新のネットワーク・アーキテクチャに対応する文書を完成させることを目指しています。

その他のセッションでは、AI、eスキミング、カード侵害、脅威インテリジェンス、バグバウンティ、モバイルセキュリティなど、最近のカード侵害の問題と解決策について取り上げました。パネルディスカッションでは、監査準備や監査中のQSA(Qualified Security Assessor)とのやり取りを効率化するために、組織内にISA(Internal Security Assessor)を置くことの重要性が強調されました。

会議の最後に予定されている評価者セッションは、有資格の評価者を対象としたダイナミックで有益なQ&Aセッションです。このセッションはコミュニティミーティングの頂点であり、PCI SSC の今後の戦略と基準について議論されます。Q&A の内容のプレビューは以下のとおりです:

Q1:PCI DSS バージョン 4 では、侵入テスト担当者によるセグメンテーションテストの要件がバージョン 3.2.1 と比較して意図的に削除されていますか?

A1: はい、この変更は加盟店の現在のリスクプロファイルの調整を反映した意図的なものです。

Q2: バージョン 4.0 に移行する際、バージョン 3.2.1 の終了日前にアセスメントを開始した場合、バージョン 3.2.1 でもアセスメントを継続できますか。

A2: はい、規定はありますが、具体的なシナリオについては、カードブランドまたはアクワイアラーに相談されることをお勧めします。詳しいガイダンスについては、ライブラリの FAQ 文書を参照してください。

Q3: PCI DSS バージョン 4 では、侵入テストの要件がカード会員データ環境(CDE)内に変更されました。

A3: この変更は、CDE 内のさまざまなシステムが互いに与える影響を評価することによってセキュリティ態勢を強化し、CDE 内からの潜在的なリスクや脆弱性に対する保護を強化し、理解を深めるために行われました。

Q4: ドキュメントのサイズが大きいので、4.0 ROC ではどのような改善が期待されますか?

A4: ユーザーが標準的なノートパソコンで作業を中断することなく効率的に作業できるよう、ドキュメントの応答性とパフォーマンスの改善に取り組んでいますが、具体的な更新内容は未定です。

Q5:PCI DSS 要件8.4.3、特に多要素認証(MFA)に関する大幅な手直しはありますか?

A5: 要件 8.4.3 を含む、明確化と修正を含む PCI DSS バージョン 4 の改訂版が作成中です。正確な変更点はまだ特定されていないため、正確な情報については公式リリースをお待ちください。

Q&Aでは、PAN(Primary Account Number)のセキュリティ、クラウドサービスプロバイダーが管理する鍵の使用時の責任、Q&Aローテーションの前提条件を含む移行プロセスについて、さらに詳細な議論が行われました。その他にも、内部ページのリダイレクト、サービス・プロバイダーとの連携、現行のPCI標準における用語や手順の明確化など、詳細な問い合わせがありました。

結論として、この会議は、V4.0 の立ち上げから 1 年半が経過した時点での進化に関する包括的な洞察を提供し、ペイメントカード業界のデータセキュリティ分野におけるガイドラインを磨き、変化するリスク力学に適応するための統一的な取り組みに焦点を当てながら、今後の発展の道筋を概説しました。